Jak odzyskać ostatni niezapisany plik w Word

Jak odzyskać ostatni niezapisany plik w Word?

Niestety, każdemu zdarza się zamknąć plik Worda bez zapisania zmian. Na szczęście, istnieje kilka sposobów na odzyskanie niezapisanego pliku.

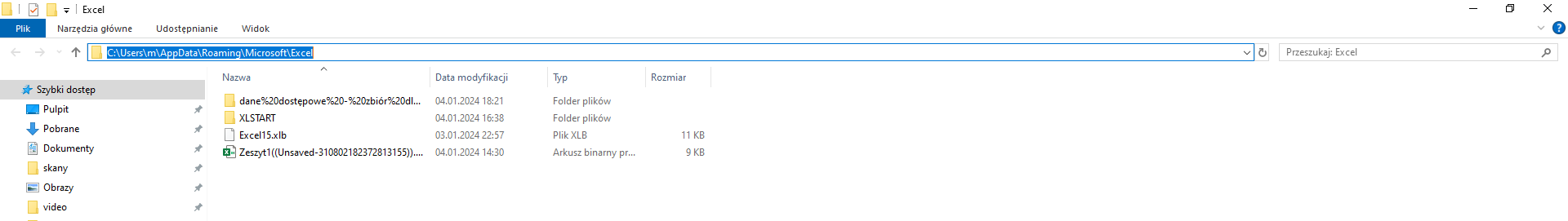

Metoda 1: Odzyskiwanie za pomocą systemowego Explorera

- Uruchom Explorera

- Przejdź do katalogu: C:\Users\[Twój użytkownik]\AppData\Roaming\Microsoft\Word

- Znajdziesz tu niezachowane pliki

Metoda 2: Odzyskiwanie za pomocą programu Word

Program Excel automatycznie tworzy kopie niezapisanych plików. Aby odzyskać ostatni niezapisany plik, wykonaj następujące kroki:

- Uruchom program Word.

- Kliknij kartę Plik.

- W lewym panelu kliknij Otwórz.

- W sekcji Ostatni kliknij Odzyskaj niezapisane skoroszyty.

- Wybierz plik, który chcesz odzyskać, a następnie kliknij Otwórz.

Metoda 3: Odzyskiwanie za pomocą historii plików

System operacyjny Windows umożliwia odzyskiwanie usuniętych lub niezapisanych plików. Aby odzyskać ostatni niezapisany plik Excela za pomocą historii plików, wykonaj następujące kroki:

- Otwórz Panel sterowania.

- Kliknij System i zabezpieczenia.

- Kliknij Historia plików.

- Wybierz plik, który chcesz odzyskać, a następnie kliknij Odzyskaj.

Ważne wskazówki

Aby zwiększyć szanse na odzyskanie niezapisanego pliku, postępuj zgodnie z poniższymi wskazówkami:

- Nie zapisuj żadnych nowych plików na dysku, na którym znajduje się niezapisany plik.

- Nie wyłączaj komputera.

- Użyj programu do odzyskiwania danych jak najszybciej po zamknięciu pliku bez zapisania zmian.

Mam nadzieję, że te wskazówki pomogą Ci odzyskać ostatni niezapisany plik w Word.

Jak odzyskać ostatni niezapisany plik w Word

Jak odzyskać ostatni niezapisany plik w Word